Krytyczna podatność w MS Outlook umożliwiająca przejęcie konta użytkownika bez ingerencji.

- Piotr Kośka

- 24 kwi 2023

- 3 minut(y) czytania

We wtorek Microsoft wydał łatkę naprawiającą poważną lukę w Outlooku. Wszyscy użytkownicy korzystający z tego programu powinni traktować tę informację priorytetowo, gdyż podatność stwarza niezwykle łatwy sposób na atak, który z pewnością zostanie szybko wykorzystany przez cyberprzestępców.

Luka otrzymała numer CVE-2023-23397 i opisuje się ją następująco:

„Microsoft Office Outlook zawiera lukę w zabezpieczeniach umożliwiającą eskalację uprawnień, która pozwala przeprowadzić atak NTLM Relay na inną usługę w celu uwierzytelnienia użytkownika”

Szczegóły dotyczące wykorzystania luki nie zostały podane.

Atakujący może wykorzystać lukę, wysyłając specjalnie spreparowaną wiadomość e-mail, która uruchamia się automatycznie po pobraniu i przetworzeniu przez klienta programu Outlook. Może to prowadzić do jej exploitacji ZANIM wiadomość e-mail zostanie wyświetlona w okienku podglądu! Nie musimy klikać na nic – wszystko odbywa się w tle.

Sytuacja ta jest możliwa przez niepoprawną walidację dwóch właściwości wiadomości, które opiszemy poniżej, oraz możliwość przejęcia skrótu NTLM hasła użytkownika:

„Atakujący, który wykorzysta podatność, może uzyskać dostęp do skrótu Net-NTLMv2 użytkownika, który może posłużyć jako podstawa ataku NTLM Relay na inną usługę w celu uwierzytelnienia użytkownika”.

W sieci można znaleźć demonstrację ataku z wykorzystaniem exploita, przedstawioną przez badaczy z MDSec

Demonstracja ataku na użytkownika poprzez Outlook:

Luka jest szczególnie interesująca, ponieważ uruchamia uwierzytelnianie NTLM na adres IP (tj. system poza strefą intranetu lub zaufanymi witrynami), co następuje natychmiast po otwarciu wiadomości e-mail, niezależnie od tego, czy użytkownik wybrał opcję załadowania zdalnych obrazów, czy nie!

Chociaż nie podano żadnych szczegółowych informacji, Microsoft udostępnił skrypt do przeprowadzania inspekcji serwera Exchange w celu identyfikacji elementów poczty, które mogą być wykorzystane do ataku.

Badacze dokonali przeglądu skryptu audytu. Kod ujawnia, że szuka on dwóch konkretnych właściwości:

PidLidReminderFileParameter,

PidLidReminderOverride.

Pierwsza, PidLidReminderFileParameter, to parametr kontrolujący, jaka nazwa pliku powinna być odtwarzana przez klienta programu Outlook, gdy zostanie wyzwolone przypomnienie o elemencie poczty.

Badacze zwracają uwagę na jeden aspekt:

„Jest to oczywiście szczególnie interesujące, ponieważ sugeruje, że właściwość akceptuje nazwę pliku, która potencjalnie może być ścieżką UNC w celu wyzwolenia uwierzytelnienia NTLM”.

Po dalszej analizie dostępnych właściwości badacze zwrócili również uwagę na właściwość PidLidReminderOverride, którą wykorzystali do napisania exploita.

„Mając to na uwadze, prawdopodobnie powinniśmy ustawić właściwość PidLidReminderOverride, aby spowodować, że Outlook przeanalizuje nasz złośliwy UNC wewnątrz PidLidReminderFileParameter”.

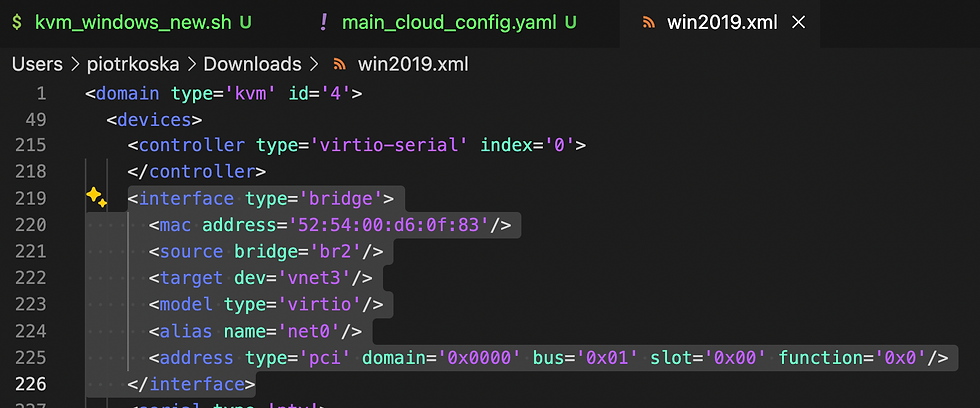

Exploit na lukę w Outlook:

W pierwszym kroku badacze utworzyli plik MSG (wiadomość) programu MS Outlook w formie spotkania. Do jego wygenerowania wykorzystali napisaną w .NET bibliotekę MsgKit. W klasie „Appointment” dokumentu dodali opisywane wyżej właściwości PidLidReminderOverride i PidLidReminderFileParameter (jeszcze przed zapisaniem pliku MSG):

Jak widać na powyższym ekranie, parametr PidLidReminderFileParameter „definiuje zewnętrzne źródło pliku (dostępne na adresie IP 10.211.55.21), zaś PidLidReminderOverride pozwala nadpisać domyślną wartość. Całość kodu wygeneruje plik MSG spotkania i zostanie ono zapisane na dysku „C:” w katalogu „tools” jako „appointment.msg”. Teraz wystarczy taką wiadomość przesłać do użytkownika i ustawić usługę nasłuchującą na adresie 10.211.55.21 żądania NTLM.

Outlook w momencie odebrania wiadomości w formie nowego spotkania w kalendarzu tak naprawdę wysyła na adres atakującego skrót NTLM hash użytkownika. Co dalej można zrobić z takim dobrodziejstwem, sprawdzisz już na pewno na Kapitanie, wpisując odpowiednią frazę w polu wyszukiwania?

Czy jest się czego obawiać?

Jeśli masz wdrożone odpowiednie konfiguracje i blokady ruchu SMB (port 445) na zewnątrz organizacji, nie powinieneś się obawiać tego ataku z zewnątrz. Za to może on być łatwy do przeprowadzenia od środka.

Microsoft zaleca wyłączenie usługi WebClient działającej na komputerach w firmie (podobnie do zalecenia dotyczącego blokowania ruchu TCP/445). Lecz trzeba to zrobić z niezwykłą rozwagą, bo spowoduje to zablokowanie wszystkich połączeń WebDAV, w tym intranetu, co może mieć wpływ na użytkowników lub aplikacje.

Warto też wprowadzić następujące środki łagodzące:

wdrożyć odpowiednie narzędzia do monitorowania ruchu NTLM w organizacji,

dodać użytkowników do grupy bezpieczeństwa w Active Directory „Protected Users” w przypadku kont administracyjnych i wrażliwych w firmie,

zablokować ruch wychodzący TCP 445/SMB z Twojej sieci na firewallu brzegowym, wewnętrznym i w ustawieniach VPN. Zapobiegnie to wysyłaniu komunikatów uwierzytelniających NTLM do zdalnych udziałów plików.

Podsumowanie:

Podatność z pewnością ta dzisiejsza może dołączyć do grona najgroźniejszych i najciekawszych. Stosując odpowiednie metody ochrony środowiska i jego konfiguracji zgodnie z najlepszymi praktykami, możesz uchronić firmę przed tego typu atakiem (również w przyszłości).

Zaktualizowany tytuł: Krytyczna podatność w MS Outlook umożliwiająca przejęcie konta użytkownika bez interakcji: Exploit dostępny!

Zaktualizowany artykuł:

Microsoft niedawno wydał łatkę dla krytycznej luki w zabezpieczeniach oprogramowania Outlook. Wszyscy użytkownicy Outlooka powinni potraktować tę informację priorytetowo, ponieważ podatność stwarza niezwykle łatwy sposób na atak, który bez wątpienia zostanie szybko przyjęty przez atakujących.

Źródło:

Komentarze