Umieścili fałszywą reklamę w Google - GIMP. Odsyłacz prowadził do fałszywej strony

- Piotr Kośka

- 2 lis 2022

- 2 minut(y) czytania

Zaktualizowano: 3 lis 2022

Jak podaje i pisze sekurak

Atak „ad hijacking” polega na kupieniu reklamy w wyszukiwarce, np. w Google Ads dla określonego słowa wyszukiwania (w tym przypadku „gimp”), gdzie fałszywa strona prezentowana jest na pierwszym miejscu wyników wyszukiwania. Po kliknięciu reklamy przenosi nas na stronę o identycznym wyglądzie, z której ofiara nieświadomie pobiera narzędzie GIMP ze złośliwym kodem.

Po wpisaniu w wyszukiwarkę słowa „gimp” użytkownikowi w pierwszej kolejności wyświetlała się reklama z linkiem do strony gimp.org, ale po kliknięciu w nią trafiał do serwisu gilimp[.] Org

Reklama stosunkowo szybko została usunięta z wyników wyszukiwania dzięki reakcji zespołu GIMP-a, który zgłosił sprawę firmie Google Inc. Pojawiła się jednak jej inna wersja, wskazująca na witrynę gimp[.] Monster z tym samym złośliwym oprogramowaniem.

Na początku społeczność zastanawiała się, na jakiej podstawie sponsorowana reklama wyświetla wyniki w wyszukiwarce Google przy innej stronie niż ta, na którą wskazuje. W toku analizy wykluczono technikę "substytucji homografów" polegającą na stosowaniu znaków alfabetu innych niż łaciński, ale łudząco podobnych w nazwie domeny.

Więc gdzie jest problem?

Google umożliwia tworzenie reklam z dwoma adresami URL: wyświetlanym adresem URL i docelowym adresem URL. Oba adresy nie muszą być takie same, ale obowiązuje ścisła zasada związana z tym, że oba adresy muszą znajdować się w jednej domenie – jak wyjaśnia dokumentacja Google Ad Managera.

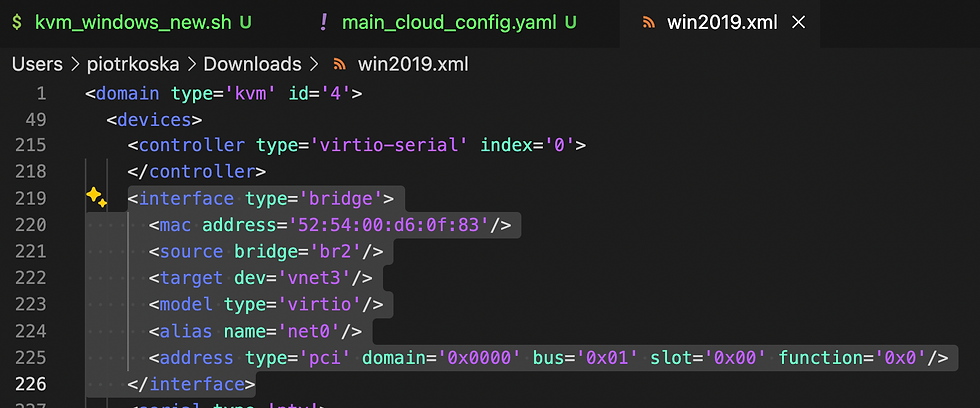

Po pobraniu zainfekowanej wersji narzędzia o rozmiarze 700 MB z sumą okazuje się, że przy pomocy polecenia

sed '$ s / \ x30 * $ //' można było zweryfikować rzeczywistą wielkość pliku, która była jedynie rzeczywistą wielkością pliku, wynoszącą 4.000 MB. W tym przypadku stosowana jest technika maskowania „binar padding”, redundantne wypełnianie kodu programu bezsensownymi danymi, aby rozmiar pobranego fałszywego pliku był rzeczywisty w stosunku do oryginału, który użytkownik zamierzał pobrać. Technika ta jest również wykorzystywana do zmiany sumy skrótu, aby zmylić porównanie sygnatur prostych systemów antywirusowych.

Złośliwe oprogramowanie było VIDAR , który pojawiał się dokładnie w ten sam sposób kilka dni wcześniej w fałszywych reklamach YouTube jako „Office 365 cr [a] ck”, jak zgłoszono przez użytkownika 0xToxin.

Oprogramowanie kradnie co najmniej następujące dane:

dane z przeglądarek w postaci haseł,

ciasteczek,

historii wyszukiwania i danych kart bankowych

dane portfela kryptowalut

Poświadczenia konta Windows Telegram

poświadczenia przechowywane w narzędziach do przesyłania danych (WinSCP, FTP, FileZilla)

poświadczenia z aplikacji pocztowych (Outlook, Thunderbird)

Poprzednie ataki z wykorzystaniem VIDAR dotyczyły co najmniej 27 różnych programów, w tym Notepad ++, Thunderbird, przeglądarka Tor, Microsoft Visual Studio.

Jak się zabezpieczyć

Zainstalowanie jednego z popularnych adblockerów może być również dobrym sposobem na ochronę siebie. Unikanie klikania w linki reklamowe.

Źródło:

Komentarze